Apple se ha enfrentado durante su historia a pleitos importantes a la hora de registrar nombres para sus productos. Ya hemos hablado aquí del

caso de Carl Sagan, entre otros. Uno de los menos conocidos, a pesar de ser protagonista una leyenda de la música, es el caso de

Bob Dylan contra

Apple.

Steve Jobs era un auténtico fan y seguidor de

Bob Dylan, pero él no tuvo que ver nada en este asunto ya que estaba fuera de la empresa, en concreto

en su querida NeXT. Vamos a ver en detalle la curiosa historia completa de "

Dylan" y la demanda.

Todo empezó durante el desarrollo del

Newton, dispositivo del cual

hablamos el sábado pasado. Mientras el hardware iba avanzando, los ingenieros también estaban trabajando en paralelo en un lenguaje de programación orientado (en principio) al desarrollo de aplicaciones para el nuevo dispositivo de

Apple, el

Newton, denominado como nombre en código "

Ralph". Cuando vieron el potencial del lenguaje, lo exportaron a otras plataformas, en concreto al

Macintosh, lo que también supuso un cambio en su nombre, rebautizándose como "

Dylan".

|

| Figura 1. Póster de Bob Dylan dentro de la campaña de Apple Think Different. Fuente. |

"

Dylan" nació formalmente a principios de 1990 y era (y lo sigue siendo) un lenguaje de programación funcional y orientada a objetos. De hecho, tiene como base

Scheme y

Common LISP. Como una de sus principales características, podemos encontrar es que cualquier valor (números, caracteres, funciones, etc) es un

objeto de primera clase. Todas estas características lo convierten en un

lenguaje de programación dinámico, y justo este término viene su nombre:

Dynamic

Languaje.

Fue justo eso, llamar "

Dylan" a un producto, en principio comercial, el motivo por el cual la leyenda de la música

Bob Dylan inició acciones legales contra

Apple en agosto de 1994.

Bob Dylan ya había aparecido en alguna campaña de

Apple, por ejemplo en

Think Different como podemos ver en la

figura 1. Además,

Bob Dylan siempre había sido un héroe para

Steve Jobs (por cierto, hasta 2004 no se conocieron en persona), pero justo durante este pleito entre

Apple y el músico,

Jobs no estaba en la empresa, ya que unos años antes había sido despedido de

Apple. Volviendo al caso, después de algunas negociaciones con el artista, este acabó aceptando un pre-acuerdo que permitió finalmente autorizar que el lenguaje de programación llevara su nombre.

|

| Figura 2. Ejemplo de código para una conexión http en lenguaje Dylan. Fuente. |

Durante los noventa, "

Dylan" se podía encontrar para los

Macintosh con

Motorola 68000 e incluso se llegó a desarrollar un entorno

IDE bastante avanzando. Los desarrollos más conocidos bajo este lenguaje de programación son por ejemplo otro

IDE pero esta vez compatible con

Microsoft Windows y también un compilador de código abierto (

Open Dylan) para múltiples plataformas. "

Dylan". Como lenguaje de programación finalmente sobrevivió y de hecho

está muy activo hoy día gracias a miles de voluntarios.

|

| Figura 3. Steve Jobs anunciando iTunes con un disco de Bob Dylan de fondo. Fuente. |

No sabemos el acuerdo entre

Apple y

Bob Dylan para que ellos pudieran seguir utilizando el nombre. Lo que sí sabemos es que no fue productivo, ya que

Dylan dejó de ser un producto comercial en 1995, debido entre otras cosas a la transición de

PowerPC a

Intel y también debido a las pérdidas de la compañía por aquella época. Una historia agridulce seguro para

Steve Jobs, que por un lado veía como su ídolo denunciaba a su querida

Apple pero por otro lado también se alegraría un poco de los males de la directiva actual de la compañía que lo había despedido. En

este enlace podéis encontrar la historia completa de "

Dylan", el lenguaje de programación claro ;)

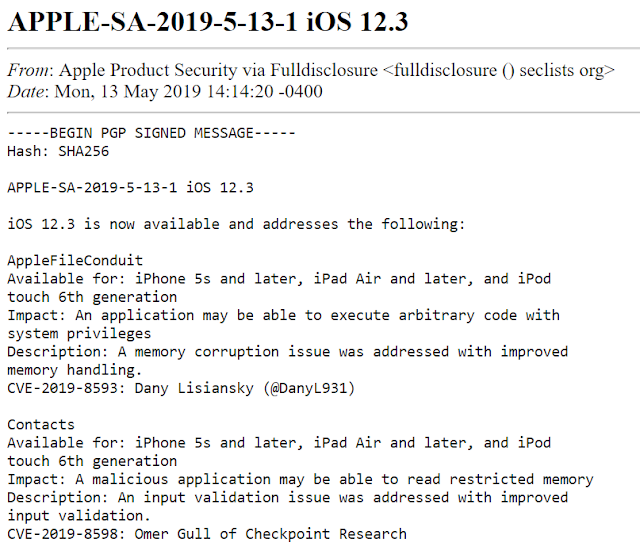

No es la primera vez que se habla de Gatekeeper, la característica de seguridad que ofrece Apple en su lucha contra el malware. Gatekeeper ayuda a verificar si un código está firmado como es debido antes de poder ejecutar una aplicación, si no es así, previene al usuario de su ejecución. En esta ocasión el experto en seguridad, Filippo Cavallarin, ha descubierto una nueva forma de saltarse esta protección de manera muy sencilla y que actualmente no tiene solución.

No es la primera vez que se habla de Gatekeeper, la característica de seguridad que ofrece Apple en su lucha contra el malware. Gatekeeper ayuda a verificar si un código está firmado como es debido antes de poder ejecutar una aplicación, si no es así, previene al usuario de su ejecución. En esta ocasión el experto en seguridad, Filippo Cavallarin, ha descubierto una nueva forma de saltarse esta protección de manera muy sencilla y que actualmente no tiene solución.