Hemos hablado en muchas ocasiones de hechos famosos que han ido ocurriendo sobre robos de dispositivos y la posterior venta de estos en las calles de grandes ciudades como Nueva York o Londres. Los robos de los terminales Apple no sólo los hacen los rateros a los ciudadanos, y fue un gran escándalo la noticia de que en los aeropuertos de EEUU se "perdían" más de 12.000 equipos a la semana lo que llevó a detenciones de vigilantes de seguridad.

Además, no hay que olvidar los incidentes ocurridos en Londres durante el 2011, los cuales eran aprovechados por los ladrones para robar dispositivos de Apple en las tiendas, que algunos han hecho hasta vestidos de Ninja Blanco. Estos hechos suelen provocar que después se produzca una avalancha de ventas en las calles de estos dispositivos robados, a un coste muy inferior de lo que en las tiendas cuestan, pero como ya os hemos dicho en muchas ocasiones, con un alto riesgo para el comprador.

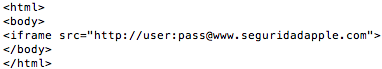

El artículo de hoy nos hace viajar a San Francisco donde la policía ha decidido bajar a las calles y hacerse pasar por traficantes de dispositivos interesados en vender iPhone en el mercado "negro". Cuando un ciudadano intenta adquirir un iPhone a los policías que van vestidos de civiles se produce el arresto. El objetivo de todo esta trama es reducir el mercado de iPhone robados asustando a los consumidores de este mercado, ya que según informa la policía, la mitad de los robos que ocurren en San Francisco supone el robo de un smartphone. Hay que recordar que allí la propia Apple "perdió" un prototipo de iPhone 4S.

Además, no hay que olvidar los incidentes ocurridos en Londres durante el 2011, los cuales eran aprovechados por los ladrones para robar dispositivos de Apple en las tiendas, que algunos han hecho hasta vestidos de Ninja Blanco. Estos hechos suelen provocar que después se produzca una avalancha de ventas en las calles de estos dispositivos robados, a un coste muy inferior de lo que en las tiendas cuestan, pero como ya os hemos dicho en muchas ocasiones, con un alto riesgo para el comprador.

|

| Figura 1: Un iPad de madera vendido de "extraperlo" |

El artículo de hoy nos hace viajar a San Francisco donde la policía ha decidido bajar a las calles y hacerse pasar por traficantes de dispositivos interesados en vender iPhone en el mercado "negro". Cuando un ciudadano intenta adquirir un iPhone a los policías que van vestidos de civiles se produce el arresto. El objetivo de todo esta trama es reducir el mercado de iPhone robados asustando a los consumidores de este mercado, ya que según informa la policía, la mitad de los robos que ocurren en San Francisco supone el robo de un smartphone. Hay que recordar que allí la propia Apple "perdió" un prototipo de iPhone 4S.

|

| Figura 2: El bar de San Francisco donde Apple perdió el prototipo de iPhone 4S |

Como curiosidad indicar que es la mujer la víctima más utilizada por los ladrones de iPhone. Las calles de los mercados y algunas de las avenidas más famosas de San Francisco son las elegidas por los ladrones, por lo que es allí donde la policía está buscando con mayor intensidad. Los informes indican que los compradores tienden a sugerir ofertas que van desde los 25 dólares a los 200 dólares.

No está claro si este enfoque va a lograr reducir la demanda de los iPhone robados, y por extensión el robo de éstos. Un esfuerzo similar se llevó a cabo en la ciudad de Nueva York y dio lugar a una demanda contra la policía por presionar a un comprador, con el objetivo de que llevará a cabo la adquisición del dispositivo. En el Reino Unido, una iniciativa similar terminaba con la devolución de los terminales.