Como en muchas otras ocasiones la gente de Metasploit se ha puesto mano a la obra y han actualizado su base de datos de exploits para ofrecernos una última versión (13993) de la vulnerabilidad que afecta al navegador Safari en su versiones inferiores a la 5.0.6. Dicha vulnerabilidad permita la creación de un fichero arbitrario en la máquina de víctima, y en consecuencia la ejecución arbitraría de código. La descripción del fallo puedes localizarla en el siguiente enlace:

CVE 2011-1774

|

| Figura 1: Exploit para Apple Safari 5.0.6 |

Para la obtención de la información asociada dicho exploit, teniendo actualizado Metasploit, únicamente es necesario ejecutar el framework de metasploit e introducir el siguiente comando: “info exploit/windows/browser/safari_xslt_output”.

Como muchos de vosotros ya conoceréis el framework Metasploit solo os indicamos que el escenario que aplica dicho exploit es la generación de un servicio web que contiene una página especialmente manipulada, la cual se encarga de explotar la vulnerabilidad. Los comandos básicos referentes al exploit, se pueden observar en la siguiente captura.

|

| Figura 2: Configuración del exploit |

Los pasos que hemos ejecutados son los siguientes:

- Asignamos el exploit elegido

- Asignamos el PAYLOAD elegido

- Asignamos la IP del servidor web atacante (IP local)

- Asignamos el puerto del servidor atacante

- Asignamos el PATH del servidor web

Si observamos las opciones del exploit, comprobaremos que las características necesarias del exploit están rellenas.

|

| Figura 3: Opciones de configuración del exploit |

Una vez añadidas las opciones, pasaremos a ejecutar el comando “exploit” para ejecutar el ataque.

|

| Figura 4: Ejecución del exploit |

Esto nos habrá creado un proceso en nuestra máquina que escuche peticiones HTTP en el puerto 80 y devuelva una página especialmente manipulada que se aproveche de la vulnerabilidad.

|

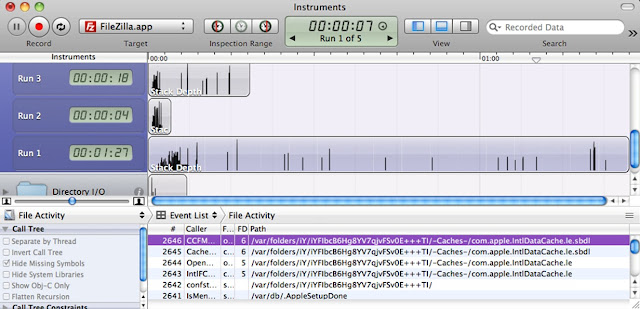

| Figura 5: Máquina del atacante escuchando por el puerto 80 para lanzar el exploit |

Si en este momento una víctima visita mediante el navegador Safari vulnerable, el portal web creado atacará al visitante que pasaría a estar infectado mediante el PAYLOAD que hayamos seleccionado.

|

| Figura 6: La víctima se conecta con Apple Safari 5.0.6 vulnerable y se lanza el exploit |

Si miramos el log de Metasploit, podemos ver cómo se ha lanzado el exploit a la máquina de la víctima.

|

| Figura 7: Exploit lanzado al usuario que se ha conectado |

Si en este momento el usuario infectado, visualiza sus conexiones observará como tiene a la escucha el puerto 4444, el cual hace referencia al PAYLOAD seleccionado, ofreciendo una shell del sistema al atacante.

|

| Figura 8: Máquina de la víctima con la conexión activa ofreciendo la shell |

Una vez más, cuando salgan parches de seguridad, aplícalos, que aunque no se conozca el exploit público, siempre alguien puede tenerlo bien atesorado. Además, recuerda que algunos tienen esos exploits antes de que salga el parche, y con Payloads para Mac OS X, como ya vimos en el artículo de

Usar Canvas con un 0day de Apple Safari para controlar Mac OS X.