Se ha alertado de la

existencia de un nuevo troyano denominado Tiny V que se aprovecha de los dispositivos con

Jailbreak. Los investigadores que lo descubrieron han emitido una advertencia a los usuarios de

iPhone, sobretodo en

China, ya que están siendo infectados sin saberlo, siempre y cuando hayan realizado el

Jailbreak al dispositivo. Además, parece que la propagación del malware está siendo llevada a cabo a través de versiones piratas de software, generalmente con el pretexto de que son publicidad.

Entre las aplicaciones con las que se tiene que tener cuidado son las versiones de Youku, iQiYi y la de Watermelon, que son reproductores de video. Incluso del último parece ser que se ha distribuido a través de su sitio web oficial. Mientras tanto los otros reproductos ofrecen a los usuarios la posibilidad de no tener publicidad, pero con el regalo que supone la ejecución del troyano en tu dispositivo.

|

| Figura 1: Tienda de aplicaciones no confiables en China con iQiYi y Youku |

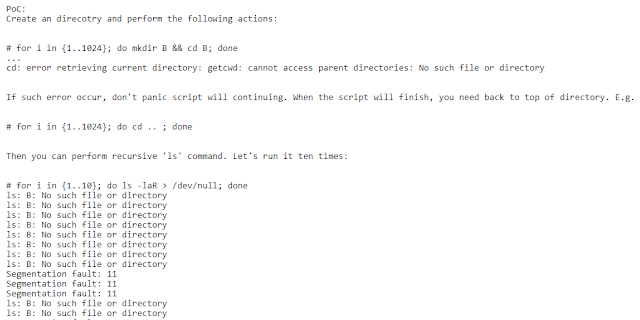

Utilizando una combinación de

APIs, trucos en los ficheros

plist y

hookeando código, el malware descarga código desde Internet, instalando aplicaciones dentro de los dispositivos

iOS. Lo interesante es ver cómo se comporta el malware, y esto se puede estudiar en

el artículo que ha publicado la gente de Palo Alto.

Tras la ejecución de la app que tiene el troyano, éste descarga un archivo ZIP. Este archivo está alojado en un servidor apt.appstt.com. El archivo que se descargaba desde aquí se denominaba deb.zip. En el fichero había 4 archivos que se enumeran a continuación:

- safemode.deb.

- freeDeamo/usr/bin/locka. Es un Mach-O que implementa un comportamiento malicioso.

- freeDeamo/Library/LaunchDaemons/com.locka.plist. Es el fichero plist que tiene la configuración para lanzarlo como demonio en iOS.

- freeDeamo/zipinstall. Es un shell script.

Después de descargar y descomprimir el archivo se ejecutará el

script de

zipinstall e instalará

locka con la configuración de

com.locka.plist. En otras palabras se copia el fichero

locka a

/usr/bin y cambia su usuario y grupo a

root, cambiando los permisos a

755. El fichero

com.locka.plist se copia en

/Library/LaunchDaemons, cambiando su usuario y grupo a

root y cambiando permisos a

644. Después ejecuta

/bin/launchctl para cargar el

com.locka.plist. Después viene la conexión el servidor

C2 para obtener comandos remotos.

|

| Figura 2: El binario malicioso está instalado como un launch daemon |

En resumen se puede decir que hay una mala noticia y una buena tras este hecho. La mala noticia es que los clientes de

Apple que tienen el

Jailbreak están aparentemente poniendo sus datos en riesgo, a través de la instalación de software de fuentes no fiables. No quiere decir que los que no tengan

Jailbreak estén totalmente seguros, ya que se ha visto en diferentes casos como las aplicaciones de confianza extraen datos del dispositivo afectando a la privacidad de los usuarios. Solo hay que recordar el mes pasado

el caso de InstaAgent que robaba credenciales del dispositivo. La buena noticia es que, después de

8 años desde que se lanzara el primer

iPhone, los delincuentes todavía tienen que ir al extremo para infectar dispositivos

iOS. Por supuesto estas dos afirmaciones son debatibles, pero en líneas generales se puede llegar a conclusiones similares.