Cada vez es más fácil encontrarse con información sobre vulnerabilidades en sistemas OS X. Esta afirmación es algo bueno, ya que significa que hay muchos investigadores probando las profundidades del software de la empresa de Cupertino. Hace unos días hablamos de los Security Update que había liberado Apple, además de la salida de la nueva versión de OS X El Capitan 10.11.2. Vimos que se parchearon más de 50 vulnerabilidades, pero echando un ojo por packetstorm o exploit-db se puede encontrar una pequeña prueba de concepto de la vulnerabilidad CVE-2015-7039.

La prueba de concepto que se menciona trata de un buffer overflow en el sistema de archivos por una vulnerabilidad en la librería FTS. El principal problema se produce cuando se crea la jerarquía del sistema de ficheros de manera recursiva, también denominada en profundidad. El comportamiento inesperado de muchos programas y la escritura en memoria no válida es un problema interesante como menciona el descubridor de la vulnerabilidad Maksymilian Arciemowicz de CXSecurity.

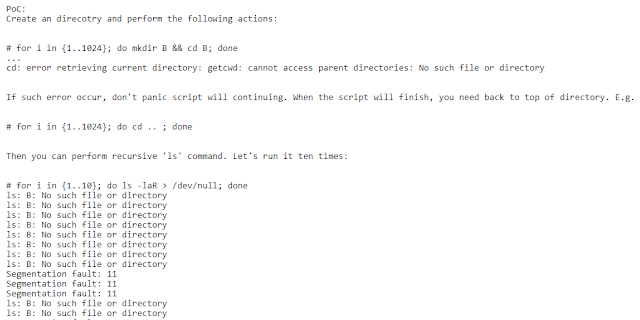

La prueba de concepto que se presenta en exploit-db por el investigador es sencilla. En primer lugar crea un directorio dentro de otro hasta 1024 veces, para posteriormente volver hacia el punto inicial, es decir, se vuelve desde el directorio 1024 creado hacia atrás. Tal y como se puede ver en la imagen los códigos de bash son sencillos. Después se lanza un ls recursivo ejecutando 10 veces y como se puede ver hay segmentation fault. El crasheo parece aleatorio. El investigador hace pruebas con lldb y valgrind y la conclusión es que parece un buffer overflow en la función memmove(), cuyo código puede encontrarse en el dominio Open Source de Apple.

El software afectado por esta vulnerabilidad son los comandos de Mac OS como ls, find o rm. El dispositivo iPhone 4S y posteriores, el reloj de Apple, el Apple TV y, también como menciona el investigador, probablemente más. Se recomienda actualizar todos los dispositivos reflejados anteriormente. Estaremos atentos a la posibilidad salida de un exploit público para la vulnerabilidad comentada.

|

| Figura 1: PoC de CVE-2015-7039 |

El software afectado por esta vulnerabilidad son los comandos de Mac OS como ls, find o rm. El dispositivo iPhone 4S y posteriores, el reloj de Apple, el Apple TV y, también como menciona el investigador, probablemente más. Se recomienda actualizar todos los dispositivos reflejados anteriormente. Estaremos atentos a la posibilidad salida de un exploit público para la vulnerabilidad comentada.

No hay comentarios:

Publicar un comentario