|

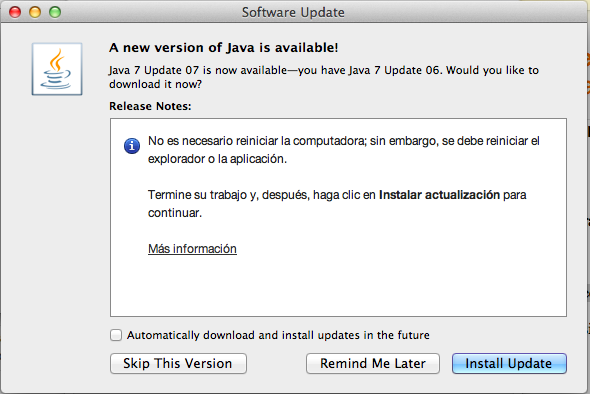

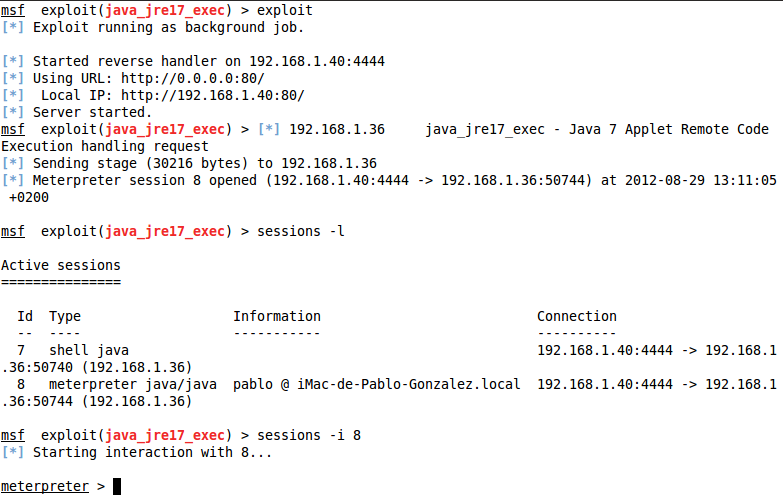

| Figura 1: Exploit de CVE-2012-4681 en Metasploit |

La respuesta incialmente es Sí, pero esto tiene muchos matices y puede ser que No. ¿Lo será tu Mac OS X? Supongo que esta pregunta se os ha pasado por la cabeza, como a nosotros, y queremos intentar resolverla, porque no es trivial ni generalizada. Así que vamos por partes.

Versión de Java afectada

El

CVE-2012-4681 afecta a

Java SE 7 y

Apple está distribuyendo aún

Java SE 6 en todos sus sistemas operativos, así que si has descargado

Java solo desde

Apple no vas a tener que preocuparte de este fallo.

Por otro lado

Oracle actualizó Java SE 7 Update 6 para Mac OS X la semana pasada para las versiones

Mac OS X Lion o

Mountain Lion, así que si lo instalaste, tienes un equipo potencialmente en riesgo, pero esto no tiene porqué ser así, si

Java SE 7 no está configurado para ser utilizado, que puede pasar si no has desinstalado manualmente

Java SE 6.

Qué versión de Java está corriendo en tu Mac OS X

Si te ha pasado como a nosotros, y entras en las preferencias de tu Mac OS X, podrás ver un nuevo icono de preferencias de Java. Ese es el panel instalado por Oracle para gestionar Java SE 7, y deberás tener la versión afectada por el fallo actualmente.

|

| Figura 2: Módulo de Preferencias de Java SE 7 de Oracle |

Si vas a actualizar, y le das, de momento Oracle no ha respirado, así que no hay ninguna actualización que llevarse a la boca.

|

| Figura 3: Opción de actualización de Java SE 7 |

Sin embargo, si no has desinstalado Java SE 6 de tu equipo, y buscas las Preferencias de Java usando Spotlight, te aparecerá el menú de Preferencias de Java que instala Apple con su versión, donde como puedes ver aún aparece la versión 6.

|

| Figura 4: Preferencias de Java SE de Apple con versión 1.6 |

Si este es tu caso, lo mejor es que pruebes la que tienes configurada en las variables de entorno del sistema, y vayas a un terminal para ejecutar Java -version, y ver cuál es la que está en ejecución, si sale 1.6 no hay riesgo, si sale 1.7 preocúpate.

|

| Figura 5: Versión de Java en el sistema operativo |

Qué versión de Java está corriendo en tu navegador

Para comprobar con más seguridad si tu navegador es vulnerable, en

Zscaler han puesto una web en la que puedes comprobar si tu

Java es vulnerable a este exploit o no, así que visítala y quédate tranquilo... o no.

|

| Figura 6: ¿Está Java activado en tu navegador y eres vulnerable? |

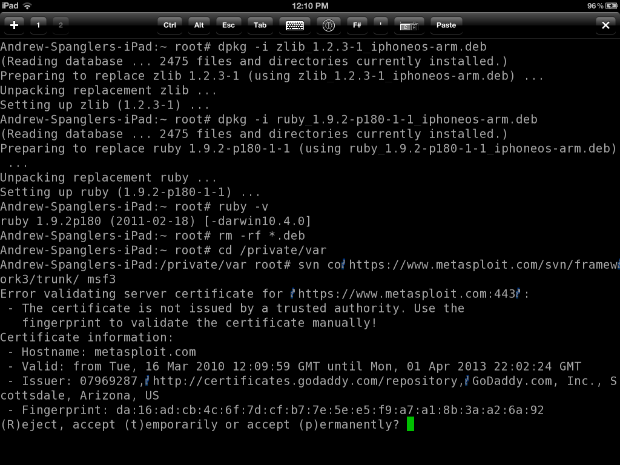

Soy vulnerable, pero necesito seguir usando Java

Si necesitas Java en tu navegador, entonces debes tener especial cuidado por los sitios en los que navegas, pero además puedes protegerte contra el malware conocido que está siendo en uso si tienes un antimalware profesional instalado en tu sistema. Las casas de estos productos están trabajando a marchas forzadas y firmando todos los malware que están viendo en uso para protegerte. Un antimalware no es 100% perfecto, pero seguro que puede ayudarte a parar malware en uso y aumentar la seguridad de tu plataforma.