Apple es hasta ahora, uno de las plataformas más seguras que existen. Pero debido a los problemas que está teniendo, no sólo con Sierra, sino también con iOS, esta imagen de plataforma segura se está dañando. En menos de un mes Apple ha tenido que reparar dos bugs críticos, el problema del root sin contraseña en macOS y en iOS el de una aplicación de terceros capaz de recuperar las contraseñas almacenadas en el keychain. ¿Qué está pasando?

En el caso del acceso root sin contraseña establecida, era un fallo tan grave que Apple sacó el parche en el mismo día de enterarse de su existencia. Esto es algo realmente impresionante para una empresa de este tamaño. Apple se disculpó ante los usuarios y dijeron que mejorarían la auditoría a los equipos de desarrollo para que este suceso tan grave no se volviera a repetir.

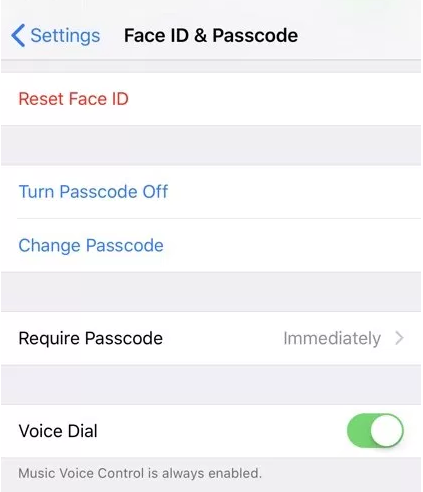

Pero estos problemas de seguridad parece que no vienen solamente de este último mes. Durante 2017 han aparecido varios problemas en todas los productos Apple siendo el mes de mayo el que más problemas tuvo (66 vulnerabilidades en total). Luego en septiembre apareció otro problema, esta vez no de seguridad pero muy visible para el usuario. De repente al intentar escribir la letra "i" era la letra "A" la que aparecía. Este último ejemplo, aunque no sea de seguridad deja en evidencia la raiz del problema: según Wired, Apple tiene que mejorar las pruebas (test) de sus productos antes de sacarlos al mercado.

|

| Figura 1. Algunas de las vulnerabilidades encontradas en Apple en mayo de 2017. Fuente. |

Y es que Apple tiene que sacar productos nuevos cada 12 meses como máximo (ciclo en el que se presenta algún producto nuevo) sin contar los productos que ya están en el mercado y que tiene también que actualizar. Los últimos problemas que hemos comentado tanto para macOS y iOS son un claro ejemplo que demuestra que a los equipos de QA parece que no tienen tiempo suficiente para testear o probar debidamente los productos antes de lanzarlos al mercado, poniéndolos en circulación demasiado pronto. Lejos quedan atrás aquellos días como cuando se lanzó el Apple OS X 10.6 Snow Leopard en 2009, uno de los lanzamientos más robustos de la compañía en el cual pusieron todo el esfuerzo posible para que saliera al mercado con el menor número de bugs posible.

De hecho, en el mundo Apple es bastante habitual encontrar usuarios que mantienen una versión anterior del sistema operativo por su estabilidad, evitando actualizar a la última versión hasta que no ha pasado un tiempo razonable. De todas formas, como dijimos al principio, Apple es una de las empresas con los productos más seguros al mercado y seguro que pondrán más medios para las pruebas y más atención en el futuro a los nuevos productos que saquen al mercado en los próximos meses.