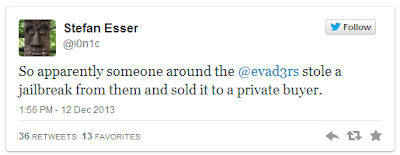

Stefan Esser, conocido investigador de seguridad al que se le conoce como i0n1c, alegó publicamente que alguien cercano al conocido miembro de jailbreakers conocido como evad3rs robó un exploit para poder hacer jailbreak y lo vendió a un comprador anónimo. Stefan Esser es el hacker que está detrás del jailbreak untethered para iOS 4.3.2 y también del jailbreak para iPad3 en iOS 5.1. El mensaje que publicó en Twitter con esta información fue el siguiente mensaje: "Así que al parecer alguien cercano a los @evad3rs robó un jailbreak y lo vendió a un comprador privado."

|

| Figura 1: Mensaje de Stefan Esser informando del posible robo y venta del exploit |

Cuando fue preguntado por iDesignTimes sobre el tema de la queja y la publicación del tweet, un miembro de @evad3rs llamado pod2g comentó que "esta afirmación es falsa. El jailbreak todavía no esta finalizado, está en proceso pero no hay nada que robar." El propio Stefan Esser respondió comentado:"LOL así que un sitio de noticias sobre jailbreak preguntó a los @evad3rs si alguien les robó el Jailbreak y ellos dijeron que no. ¿Cómo podían saber si alguien lo copió?"

La única forma en que los evad3rs podían estar seguros de que nadie robó su Jailbreak es si realmente no hubiera nada que robar. i0n1c también enfatizó en que, según dijo alguien alrededor del equipo, no fue un miembro de ellos mismos. Añadió Stefan Esser que dijo que alguien alrededor de los @evad3rs lo robó, no que fuera un miembro del equipo.

|

| Figura 2: Contestación de Stefan Esser al respecto del tema |

La única forma en que los evad3rs podían estar seguros de que nadie robó su Jailbreak es si realmente no hubiera nada que robar. i0n1c también enfatizó en que, según dijo alguien alrededor del equipo, no fue un miembro de ellos mismos. Añadió Stefan Esser que dijo que alguien alrededor de los @evad3rs lo robó, no que fuera un miembro del equipo.

Incluso, si el Jailbreak hubiera sido robado por alguien de los evad3rs y vendido a un comprador anónimo, es muy poco probable que el comprador estuviera buscando compartirlo con Apple o con fuentes mucho menos claras. Si un dispositivo con Jailbreak es encuentra en el mercado, Apple siempre podrá examinarlo para aprender y solventar la vulnerabilidad en futuras versiones de firmware. Si el exploit se ha vendido para ciberespionaje, lo único que sabremos es que se ha encontrado en uso en algún momento... o no.

No hay comentarios:

Publicar un comentario