Todos sabemos que Adobe Flash Player es un software que debemos actualizar cada poco tiempo. Esto es debido a que ha tenido en el pasado gran cantidad de vulnerabilidades de seguridad por lo que tiene también un gran número de actualizaciones. Es algo típico que los delincuentes utilicen este vector como engaño para lograr infectar equipos, es decir, proporcionar falsas actualizaciones de Adobe Flash Player para que los usuarios las instalen y poder ejecutar acciones en el equipo infectado.

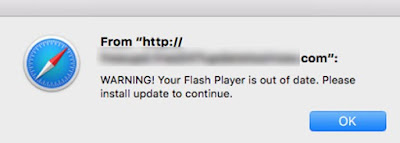

En los últimos días es esto precisamente lo que se está llevando a cabo. Se está infectando a equipos Mac con Scareware. ¿Cómo se llega al usuario? La primera alerta falsa que verá es una vetana emergente que aparece mientras navega. También hay que recordar si instalamos la actualización desde alguna fuente que no es de confianza. Esto último es muy importante.

|

| Figura 1: Ventana emergente mientras se navega |

En la alerta se puede leer que la versión de Flash Player se encuentra desactualizada, que se debe actualizar. Esta vía no se basa en ninguna vulnerabilidad y si en la debilidad de concienciación que un usuario pueda tener. Podemos decir que es sencillamente ingeniería social. Si el usuario accede y descarga la actualización y la instala estará infectado. El instalador del Scareware está firmado digitalmente con un certificado de desarrollador de Apple válido, expedida a nombre de Maksim Noskov.

El hecho de que el instalador esté firmado con un certificado de desarrollador de Apple es importante, ya que permite que el malware pueda eludir una defensa clave en el sistema. OS X tiene por defecto una política que permite ejecutar solo aplicaciones descargadas desde la App Store oficial o que son de desarrolladores identificados.

|

| Figura 2: Control de cuentas apps en base a firmas digitales de desarrolladores |

Mediante el uso de un certificado de desarrollador de Apple válido, el scareware engaña al sistema en la creencia de que se puede confiar y se permite ejecutar el código. El investigador Patrick Wardle ya publicó sus investigaciones para bypassear los mecanismos de seguridad de OS X, pero lo que está claro es que es más sencillo de eludir firmando la aplicación con un certificado de desarrollador válido. Después de ejecutar el instalador malicioso, se solicita al usuario que introduzca credenciales para continuar con el proceso de instalación. En este instante ya se ha instalado y el atacante podrá tener el control de la máquina y acceder a información sensible. Siempre debemos desconfiar de este tipo de actualizaciones, y realizarlas siempre a través del sitio web del proveedor oficial.

No hay comentarios:

Publicar un comentario