Un ex-empleado de la NSA que después se ha convertido en investigador de seguridad y ha reportado que los Mac de Apple están abiertos al malware. Patrick Wardle, dirige la investigación de la firma de

inteligencia de seguridad SYNACK y encontró que la tecnología Gatekeeper de Apple se puede saltar

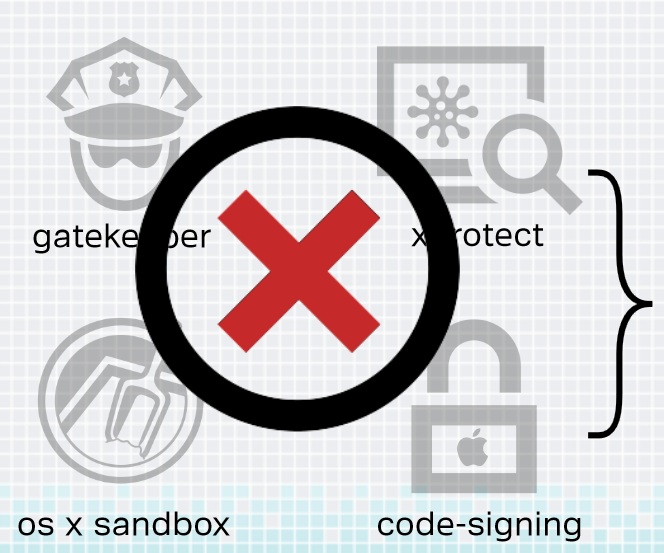

ejecutando código que no esté firmado. Gatekeeper está presente en OS X desde Mountain Lion y es utilizado para verificar los binarios y su

ejecución verificando si éste se encuentra firmado.

Un ex-empleado de la NSA que después se ha convertido en investigador de seguridad y ha reportado que los Mac de Apple están abiertos al malware. Patrick Wardle, dirige la investigación de la firma de

inteligencia de seguridad SYNACK y encontró que la tecnología Gatekeeper de Apple se puede saltar

ejecutando código que no esté firmado. Gatekeeper está presente en OS X desde Mountain Lion y es utilizado para verificar los binarios y su

ejecución verificando si éste se encuentra firmado.Se puede configurar la ejecución de sólo binarios firmados o que provengan desde la Mac App Store. Según Wardle, este mecanismo es trivialmente explotable y fácil de evadir. Wardle comentó que trabajó en estrecha colaboración con los equipos de seguridad interna de Apple describiéndolos como sensibles. Wardle comentó que la seguridad en iOS es más sólida que en OS X. Durante su investigación Wardle también encontró una manera de evadir la reciente actualización del bug de Rootpipe, la vulnerabilidad que permitía elevar privilegios en OS X. Wardle también ha programado su propio software malicioso para ver si el software de terceros antimalware pueden detectarle, dónde todos ellos fracasaron. La investigación de Wardle fue presentada en Miami y la RSA Conference de San Francisco el mes pasado.

|

| Figura 1: Según Wardle, saltarse OS X es de lo más sencillo de troyanizar |

OS X también es vulnerable a los ataques de hijacking de biblioteca dinámica, a través del cargador dinámico de OS X. Esta nueva clase de ataques, similares a los ataques de hijacking de DLLs comunes en Windows, da a los investigadores otro medio para saber más sobre los Mac. La investigación de Wardle también cubrió el posible uso de cifrados en Mac, respecto a los binarios. Se puede ver en profundidad en el paper publicado por Wardle. No es la primera vez que vemos como saltarse GateKeeper y la Amplia Security ya publicó las técnicas para hacerlo.

No hay comentarios:

Publicar un comentario