Al final, las apps de iOS tienen acceso a mucha información dentro del dispositivo, como es la localización, los contactos, las fotografías, etcétera. Toda esta información además, asociada al UDID (Unique Device ID) del dispositivo que hasta no hace mucho todas las apps tenían acceso, ya que ha sido desde hace muy poco cuando Apple empezó a prohibir el acceso a estos datos. El poder tener acceso al UDID daría la posibilidad de crear una base de datos con toda la información del terminal y a través de ella saber exactamente donde está una persona que tenga un determinado terminal.

|

| Figura 1: Anuncio de Apple de bloqueo de apps que accedan al UDID |

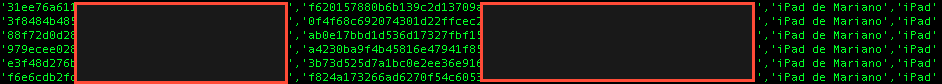

Hace un par de años, desde el grupo anonymous se filtró un fichero de 1.000.001 registros de UDID de terminales de iOS con los nombres de los dispositivos, alegando que había sido robado de la computadora portátil de un miembro del FBI, algo que después se negó desde una empresa que dijo haber sufrido el robo de esa base de datos. Hoy en día, visto todo lo visto con la NSA, ¿sería una cortina de humo esa negación para evitar que alguien sospechara de las prácticas de espionaje del gobierno?

|

| Figura 2: Porción del fichero con los datos de UID filtrados |

Lo cierto es que las apps instaladas en los terminales tienen la capacidad de acceder a muchos datos como se vio en los escándalos de Storm8 y su robo de información, y si la NSA tiene la base de datos de UDID de los terminales - que visto lo visto los tendrá - entonces podría en cualquier momento generar un troyano de espionaje utilizando un provisioning profile como ya hace el software profesional de espionaje y como se explica en el libro Hacking iOS: iPhone & iPad.

No hay comentarios:

Publicar un comentario