Mucha gente se sorprende cuando su iPhone reconoce correctamente cuales son su vivienda o su lugar de trabajo sin que ellos se lo hayan especificado. iPhone es capaz de descubrir esto gracias a que constantemente almacena datos acerca de tu paradero, estos datos son utilizados por un patrón que es capaz de determinar donde se encuentra tu casa o tu lugar de trabajo, a veces incluso es capaz de indicar la localización de la casa de un amigo al que visites frecuentemente o de algunos lugares a los que vayas habitualmente, como gimnasios, cafeterías, etc.

Esta información se usa para mostrar por pantalla alertas y sugerencias en el mapa, calendario, fotos etc. Por ejemplo, si pasas desde las 8 de la mañana hasta las 4 de la tarde en el mismo lugar todos los días (laborales) tu iPhone asociará ese periodo de tiempo a tu jornada laboral y por tanto la ubicación recogida la asociará a tu lugar de trabajo. La información recogida por iPhone es bastante precisa y no solamente almacena el lugar y la dirección de donde te encuentras, sino que también almacena las horas exactas a las que llegas o abandonas un lugar concreto.

IPhone almacena toda esta información en tu dispositivo y la encripta , por lo tanto Apple no puede acceder a ella. Podrás acceder a esta información yendo a los ajustes y seleccionando Servicio de localización > Servicios del sistema > Ubicaciones frecuentes. A continuación pulsa sobre el nombre de las ciudades para obtener un listado de lugares que has visitado. Para acceder a esta función deberás autenticarte vía Face ID o Touch ID.

A continuación os enseñaremos como podéis borrar estos datos:

Esta información se usa para mostrar por pantalla alertas y sugerencias en el mapa, calendario, fotos etc. Por ejemplo, si pasas desde las 8 de la mañana hasta las 4 de la tarde en el mismo lugar todos los días (laborales) tu iPhone asociará ese periodo de tiempo a tu jornada laboral y por tanto la ubicación recogida la asociará a tu lugar de trabajo. La información recogida por iPhone es bastante precisa y no solamente almacena el lugar y la dirección de donde te encuentras, sino que también almacena las horas exactas a las que llegas o abandonas un lugar concreto.

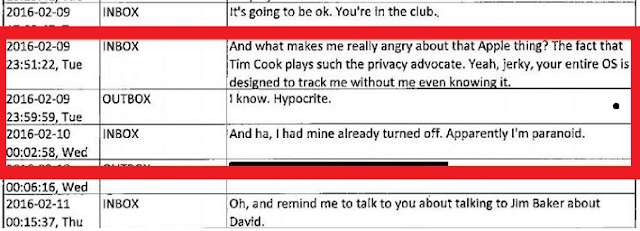

|

| Figura 1: Localizaciones frecuentes en iOS. |

IPhone almacena toda esta información en tu dispositivo y la encripta , por lo tanto Apple no puede acceder a ella. Podrás acceder a esta información yendo a los ajustes y seleccionando Servicio de localización > Servicios del sistema > Ubicaciones frecuentes. A continuación pulsa sobre el nombre de las ciudades para obtener un listado de lugares que has visitado. Para acceder a esta función deberás autenticarte vía Face ID o Touch ID.

A continuación os enseñaremos como podéis borrar estos datos:

- Abre los ajustes de privacidad.

- Selecciona "Servicios de localización" y después "Servicios del sistema".

- Baja hasta encontrar la opción de "Ubicaciones frecuentes".

- Pulsa "Borrar historial" para eliminar la información recolectada previamente por el iPhone.

- Apaga la función de "Ubicaciones frecuentes" para prevenir que tu iPhone vuelva a recoger estos datos.