Desde hace años Java ha sido uno de los puntos débiles y con gran cantidad de 0days en el mundo de la informática. En artículos como el de cómo tomar el control de OS X con un exploit de Java, el del CVE-2013-2460: Java Applet ProviderSkeleton, o el del ataque con applet y portal cautivo a un usuario con Metasploit podemos ver la inseguridad que provocan los applets, y la poca confianza que los usuarios van cogiendo en ellos. Desde el laboratorio de Eleven Paths se ha publicado la herramienta JavaRuleSetter, el cual es un firewall para los applets de Java.

La idea es sencilla, utilizando esta herramienta el usuario puede bloquear la ejecución de cualquier applet por defecto, y elegir cuales son los que quiere que realmente se ejecuten en su equipo. En otras palabras, la herramienta configura uan regla por defecto, la cual representa el nivel más alto de seguridad en Java y cualquier applet que quiera ejecutarse debe cumplir los requisitos de esos niveles o estar en la lista blanca.

La idea es sencilla, utilizando esta herramienta el usuario puede bloquear la ejecución de cualquier applet por defecto, y elegir cuales son los que quiere que realmente se ejecuten en su equipo. En otras palabras, la herramienta configura uan regla por defecto, la cual representa el nivel más alto de seguridad en Java y cualquier applet que quiera ejecutarse debe cumplir los requisitos de esos niveles o estar en la lista blanca.

|

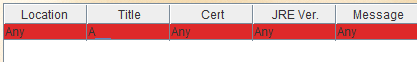

| Figura 1: Configuración de JavaRuleSetter |

Por ejemplo, si un usuario quiere utilizar el plugin de keepvid simplemente debería añadir el dominio de donde se carga el applet en la lista blanca de la herramienta. En este momento, y con la configuración que podemos ver en la imagen anterior, el usuario puede navegar por Internet sabiendo que la herramienta bloqueará cualquier intento de ejecución de un applet que no encaje con la lista blanca o los niveles de seguridad configurados. En la imagen siguiente se puede visualizar como si accediendo a un sitio web no autorizado, el applet no se ejecutará y se mostrará una alarma.

|

| Figura 2: Bloqueo del applet de keepvid |

En la imagen anterior se puede ver como se bloquea la ejecución del applet de Java porque keepvid, no se encuentra en la lista blanca autorizada para ejecutar un applet. Si el usuario quiere poder descargar videos de Youtube con keepvid, se necesitará añadir a la lista blanca el dominio. Es importante considerar que el orden de las reglas es importante. Cuando se destapa un 0day de Java, millones de usuarios quedan expuestos a la posible ejecución de código arbitrario, y seguramente acabar siendo parte de una botnet. Por esta razón, cuando se destapa un 0day es recomendable configurar un modelo de no ejecución de applets a través de la herramienta, con la que aunque el usuario visite un sitio web con Java no se puede ejecutar ningún tipo de código.

|

| Figura 3: Regla paranoia para evitar 0days |

El administrador puede utilizar la herramienta para desplegarla entre sus usuarios con el fin de proteger la navegación y la exposición a riesgos en los que Java es un factor clave. Se puede reducir el riesgo de ataque con solo añadir el permiso de ejecución de applets en las direcciones URL de los sitios de confianza, o con los que deban trabajar los empleados. También podemos configurar una regla para que no se alerte de las incidencias y sean transparentes al usuario. La herramienta está disponible para entornos Microsoft, OS X y GNU/Linux, recomendamos el uso de la herramienta y que se fortifiquen los sistemas de los usuarios.

No hay comentarios:

Publicar un comentario