La rumorología no para estos días tras el escándalo de las fotografías de las famosas y el posible leak en el servicio de iCloud de Apple. Hay noticias que apuntan a un posible incumplimiento en el servicio que haya supuesto la filtración. Este lunes surgió en github un script escrito en python que parece haber permitido a los usuarios realizar fuerza bruta contra cuentas en iCloud, gracias a una vulnerabilidad en el servicio Find My iPhone. Los ataques de fuerza bruta consisten en la utilización del script para adivinar la contraseña.

|

| Figura 1: Readme.md en github |

La vulnerabilidad descubierta en el servicio Find My iPhone parece haber dejado a los usuarios realizan fuerza bruta sin ningún tipo de bloqueo o de alerta. Una vez que la contraseña ha sido obtenida mediante esta técnica, el atacante puede utilizarla para acceder a otras funciones de iCloud con total libertad.

|

| Figura 2: Ejecución del script en python |

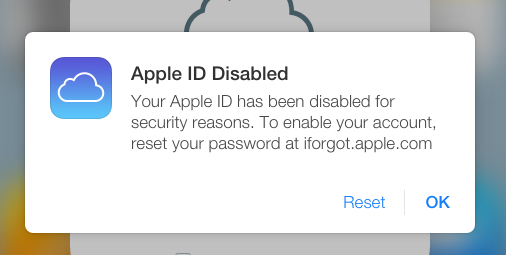

Algunos usuarios de Twitter fueron capaces de utilizar la herramienta para acceder a sus propias cuentas antes de que Apple, según parece, haya parcheado el agujero de seguridad. El propietario de la herramienta, Hackapp, se dio cuenta de que fue parcheado a las 3:20 am PT. Ahora al utilizar la herramienta la cuenta queda bloqueada después de cinco intentos, lo que significa, o todo hace indicar, que la secuencia marcada desde el script trata de atacar el servicio, pero Apple ha solventado el agujero.

|

| Figura 3: Cuenta bloqueada |

Según ha comentado el creado de la herramienta: "este error es común para todos los servicios que tienen muchas interfaces de autenticación". Cuando se le preguntó si el método podría haber sido utilizado para llevar a cabo el ataque contra las celebrities, él contestó que no ha visto ninguna evidencia hasta ahora, pero que admitía que alguien puede usar dicha herramienta para ello. No está claro el tiempo que el agujero lleva abierto dejando a los usuarios que tienen contraseñas fáciles de adivinar o sin segundo factor de autenticación expuestos a esta debilidad.

Pues vaya solución. Ahora cualquiera puede bloquear tu cuenta sabiendo tu id .

ResponderEliminarBueno, el usuario tambien debe ayudar a la seguridad, como por ejemplo haciendo un segundo factor de identificacion. No todo es color de rosa para ellos

Eliminar