Tras ver el post de Alejandro Ramos sobre Cocoa Packet Analyzer, hemos querido ir a probarlo un poco. La verdad es que Wireshark, que funciona correctamente en Mac OS X, es el sniffer más utilizado con diferencia, pero Cocoa Packet Analyzer tiene la característica de estar desarrollado de forma nativa para esta plataforma. La herramienta funciona en Mac OS X 10.5 Leopard, Mac OS X 10.6 Snow Leopard y Mac OS X Lion, y su manera de trabajar es ligeramente distinta - más limitada - que Wireshark.

Cuando se arranca la primera vez aparece un panel donde se puede configurar el modo en que se quiere trabajar. Se puede capturar tráfico, analizar una captura previa y configurar las preferencias de la aplicación.

|

| Figura 1: Panel de inicio en Cocoa Packet Analyzer |

Una vez arrancada la herramienta con la acción de Capturing, se debe seleccionar el interfaz de red que se quiere utilizar, si se desea trabajar en modo promíscuo o no, y un filtro de paquetes en los que se está interesado. Cuando se comienza la captura, no se pueden analizar los datos hasta que se ha terminado, algo que sí que se puede hacer en otros sniffers.

|

| Figura 2: Captura de tráfico de red |

Cuando se termine de realizar la captura, se puede proceder a analizar el tráfico, para lo que tenemos varias opciones. La primera de ellas consiste en una inspección manual de los paquetes, para lo que se cuenta con un sistema de visualización muy común en los sniffers, y prácticamente clonado de Wireshark.

|

| Figura 3: Aspecto de panel de visualización de paquetes |

Una de las opciones que más se echa en falta es la posibilidad de seguir un flujo de paquetes. El famoso Follow TCP Stream que tanto se utiliza para conocer el tráfico de una red. Esto se ve sustituido por un conjunto de filtros para quedarse con sólo los paquetes de una conversación.

|

| Figura 4: Filtros de paquetes (parciales) |

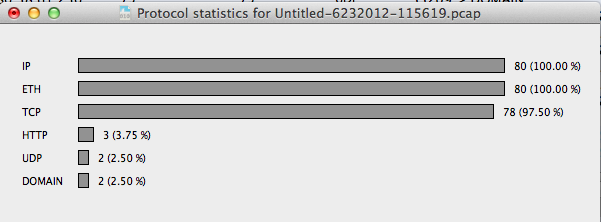

Se puede acceder a también a un análisis estadístico de los paquetes capturados, desde una de las opciones del menú.

|

| Figura 5: Estadísticas del tráfico capturado |

Por último, el proyecto cuenta en la web de Plugins, con un par de plugins que pueden ayudar a extender la funcionalidad, pero de momento solo hay uno para analizar SIP y otro para IAXAP. A día de hoy está lejos de ser un WireShark, pero si se necesita algo rápido, o nativo, podéis usarlo.

Excelente descripción, muy util, me has ahorrado tiempo en probarlo jeje me voy para el wireshark :D

ResponderEliminar