Si normalmente usas Chrome, Firefox u Opera para visitar páginas web deberíais tener cuidado debido a una vulnerabilidad capaz de engañar hasta a los usuarios más listos para que confíen en páginas no legítimas. En estas páginas es común que se nos solicite descargar algún software malicioso camuflado en un programa que podría sernos útil o ingresar nuestros credenciales o datos bancarios. El Phishing se ha convertido en una práctica habitual entre los ciberdelincuentes y desde Seguridad Apple os recordamos la importancia de los dobles factores de autenticación ya que en casos de robo de credenciales los atacantes no podran entrar en nuestras cuentas.

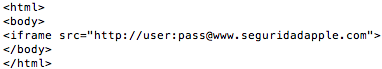

Si normalmente usas Chrome, Firefox u Opera para visitar páginas web deberíais tener cuidado debido a una vulnerabilidad capaz de engañar hasta a los usuarios más listos para que confíen en páginas no legítimas. En estas páginas es común que se nos solicite descargar algún software malicioso camuflado en un programa que podría sernos útil o ingresar nuestros credenciales o datos bancarios. El Phishing se ha convertido en una práctica habitual entre los ciberdelincuentes y desde Seguridad Apple os recordamos la importancia de los dobles factores de autenticación ya que en casos de robo de credenciales los atacantes no podran entrar en nuestras cuentas.La vulnerabilidad mencionada anteriormente - que no es nueva y se conoce desde hace ya unos años - se basa en la forma en la que los navegadores más utilizados muestran algunos caracteres extraños en su barra de direcciones. Hasta que Google lanzó su versión 58 hace unos días Chrome mostraba en su barra de direcciones "https://www.apple.com". cuando la dirección introducida era "https://www.xn--80ak6aa92e.com", lo mismo sucedía en Firefox y Opera. Como la imagen que os mostramos a continuación muestra, la página no guarda ninguna relación con Apple. Si este dominio fuera registrado por un atacante podría replicar la página oficial de Apple y usarlo para promover software malicioso o engañar a los visitantes para divulgar sus credenciales o información comprometida.

|

| Figura 1: Como se muestra el dominio https://www.xn--80ak6aa92e.com en los navegadores. |

Xudong Zhen, desarrollador de aplicaciones web y diseñador de la página de Apple ha explicado cómo es esto posible:

“Punycode hace posible registrar dominios que contienen caracteres extraños, funciona convirtiendo los dominios con este tipo de caracteres en otros con un formato alternativo que solo utiliza caracteres similares a los que aparecen en la tabla ASCII.

Desde la perspectiva de la seguridad, los dominios con Unycode pueden resultar bastante problemáticos porque algunos de los caracteres que usan son muy difíciles de distinguir de los de la tabla ASCII, como es el caso de la Cyrillic "а", la cual es casi idéntica a la a de la tabla ASCII dando lugar a posibles ataques homográficos.

Por desgracia para los usuarios de Chrome, Firefox y Opera los mecanismos de estos navegadores para prevenir estos ataques fallan si cada carácter es replicado por uno de un lenguaje raro. Visualmente los dos dominios son indistinguibles debido a la fuente usada por Chrome y Firefox haciendo imposible identificar si se trata de un sitio fraudulento con un análisis a simple vista.”

|

| Figura 2: Barra de busqueda al introducir el dominio https://www.xn--80ak6aa92e.com . |

Para prevenir estos ataques se recomienda a los usuarios de Chrome que instalen la versión 58 lo antes posible, los usuarios de Firefox también podrán prevenir este tipo de ataques poniendo “about:config” en su barra de búsqueda e ignorando la advertencia de seguridad, tras hacer esto deberán buscar "punycode" en el apartado de búsqueda y hacer doble clic donde pone "network.IDN_show_punycode" hasta que el valor false cambie a true. Esto hará que las URLs que busquemos aparezcan en su lenguaje original haciendo más fácil la identificación de páginas fraudulentas.