Desde 2016 el sistema Touch ID ha sido incorporado en los MacBook Pro, es una herramienta que permite agilizar el desbloqueo del dispositivo o acciones en las que se requeriría la introducción de la contraseña. Si normalmente utilizas el terminal de tu MacBook Pro sabrás que con la configuración por defecto de tu equipo no puedes utilizar Touch ID cuando utilizas comandos sudo. Aunque en un principio utilizar Touch ID en el terminal no sea posible, existe un pequeño truco que te permitirá activar esta función editando un archivo de texto del sistema. A continuación os contaremos como podéis hacerlo:

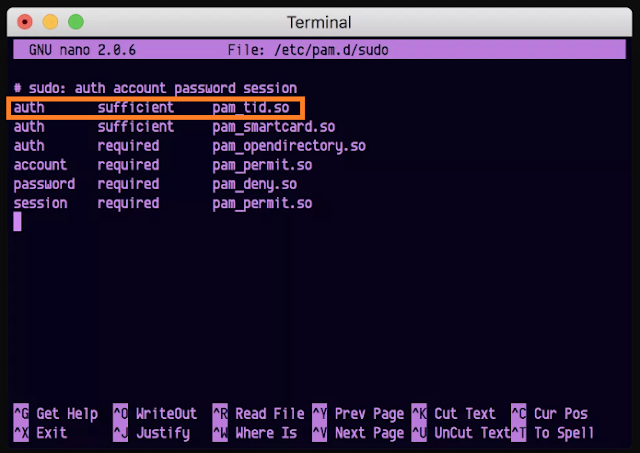

Desde 2016 el sistema Touch ID ha sido incorporado en los MacBook Pro, es una herramienta que permite agilizar el desbloqueo del dispositivo o acciones en las que se requeriría la introducción de la contraseña. Si normalmente utilizas el terminal de tu MacBook Pro sabrás que con la configuración por defecto de tu equipo no puedes utilizar Touch ID cuando utilizas comandos sudo. Aunque en un principio utilizar Touch ID en el terminal no sea posible, existe un pequeño truco que te permitirá activar esta función editando un archivo de texto del sistema. A continuación os contaremos como podéis hacerlo:Para empezar deberemos abrir la aplicación del terminal e introducir el comando sudo nano /etc/pam.d/sudo , tras introducirlo deberás introducir tu contraseña para acceder a el archivo. Nano es un editor de texto que se encuentra en el Terminal, utilizaremos este editor para añadir una nueva línea de texto justo debajo de la línea en la que pone “# sudo: auth account password sesion”. El texto a introducir es el siguiente “auth sufficient pam_tid.so”

|

| Figura 1: Archivo del sistema modificado para activar Touch ID |

Hecho esto pulsa Control+X seguido de Y, después pulsa en “retroceder”. Después de hacer esto cierra el terminal y vuelve a abrirlo. Ha llegado el momento de comprobar si este pequeño truco funciona, si lo hace, la próxima vez que intentemos introducir un comando sudo debería aparecernos una ventana en la que nos solicita autenticarnos, como se muestra en la siguiente imagen:

|

| Figura 2: Mensaje de solucitud de autenticación vía Touch ID |

Para hacerlo podremos colocar nuestro dedo en el sensor de Touch ID o simplemente introducir nuestra contraseña pulsando en el botón “Utilizar contraseña”. Sin duda este pequeño truco puede ser muy útil para todos aquellos que utilizan el terminal de su MacBook Pro de manera regular agilizando los tediosos proceso autenticación.