A comienzos de este año, en febrero concretamente, un joven investigador de ciberseguridad alemán llamado Linus Henze demostró que era posible realizar un ataque a macOS con el que se permitiría a una aplicación maliciosa obtener las contraseñas almacenadas en la keychain de Apple. La publicación de los detalles acerca de este ataque ha resaltado el hecho de que el Keychain de Apple se está convertido en un objetivo muy atractivo para los ciberdelincuentes debido a la información que almacena. Apple parcheó la vulnerabilidad de KeySteal a finales de marzo.

A comienzos de este año, en febrero concretamente, un joven investigador de ciberseguridad alemán llamado Linus Henze demostró que era posible realizar un ataque a macOS con el que se permitiría a una aplicación maliciosa obtener las contraseñas almacenadas en la keychain de Apple. La publicación de los detalles acerca de este ataque ha resaltado el hecho de que el Keychain de Apple se está convertido en un objetivo muy atractivo para los ciberdelincuentes debido a la información que almacena. Apple parcheó la vulnerabilidad de KeySteal a finales de marzo.Al principio Henze rehusó de dar detalles acerca del hack ya que la compañía no contaba con un programa de recompensas para macOS, sin embargo al poco tiempo cambió de idea porque le preocupaba la seguridad de los usuarios de equipos Mac, además explicará exactamente cómo funciona el ataque en la Sea Mac Security Conference que tendrá lugar en Mónaco el próximo fin de semana. El Keychain de Apple es esencialmente un gestor de contraseñas de macOS, incluso aunque no lo utilices como tu gestor de contraseñas principal es muy probable que almacene información importante sobre ti, de hecho está tan integrado en el SO que seguramente conozca alguna de tus contraseñas.

“Pienso que el Keychain es bastante bueno, porque es un buen método para almacenar contraseñas sobre todo cuando utilizamos una distinta para cada servicio pero basándose en como descubrió el bug este pudo estar activo durante 5 años incluso más antes de ser arreglado”

|

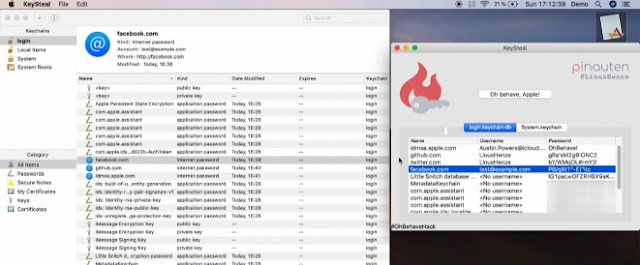

| Figura 1: KeySteal |

Aunque es posible que alguien conociese esta vulnerabilidad antes que Henze lo habitual es que los ciberdelincuentes busquen bugs con los que acceder al Kernel del dispositivo (lo que también le proporcionaría acceso al Keychain de todos modos). Keysteal es una herramienta que se limita a acceder al Keychain, pero podría ser un ataque efectivo para cualquiera que supiese de la existencia del bug, solo sería necesario engañar a algún usuario para que descargase un app que contiene el exploit de KeySteal.

Este ataque se basa en explotar una vulnerabilidad que no se encuentra en el Keychain de Apple como tal, sino en un servicio que facilita las conexiones entre el mismo y otras aplicaciones de macOS. De hecho Henze descubrió el bug cuando comprobaba la seguridad de la SandBox que contiene aplicaciones web ejecutándose en Safari. Henze comprobó que desde dentro de Safari, los programas podrían hablar con el servicio de seguridad que también gestiona el Keychain para comprobar cosas como contraseñas y certificados de encriptación web. Descargó el marco de este servicio para estudiarlo más de cerca y se dió cuenta de que al iniciar una sesión a través de Safari para hablar con el servicio de seguridad, podía manipular varios atributos de la sesión.

Tras manipular la sesión de Safari Henze logró engañar a los servicios de seguridad para obtener el contenido del Keychain desencriptado en su herramienta. Con el parche lanzado por Apple se evita esto mismo, impidiendo que el servicio de seguridad confíe en sesiones manipuladas. Aun así los investigadores de Mac han querido resaltar que los ataques en el Keychain son bastante comunes a pesar de que esta sea una herramienta crucial para la seguridad de Apple.

No hay comentarios:

Publicar un comentario