Durante la Keynote de Apple en el WWDC de este año la compañía ha revelado nuevos detalles acerca del futuro de sus sistemas operativos y de sus planes en el ámbito de los juegos arcade. A medida que se van conociendo nuevos detalles acerca de iOS 13 la nueva versión del sistema operativo de Apple parece cada vez más prometedora, en el día de hoy os hablaremos de una de las nuevas funcionalidades que incorporará este nuevo sistema operativo para iPhone e iPad. En este caso se trata de una mejora en el ámbito del gaming, y es que iOS 13 añadirá soporte para que podamos conectar nuestros mandos de Xbox One S o PlayStation 4 a nuestro móvil, tablet o incluso Apple TV.

Durante la Keynote de Apple en el WWDC de este año la compañía ha revelado nuevos detalles acerca del futuro de sus sistemas operativos y de sus planes en el ámbito de los juegos arcade. A medida que se van conociendo nuevos detalles acerca de iOS 13 la nueva versión del sistema operativo de Apple parece cada vez más prometedora, en el día de hoy os hablaremos de una de las nuevas funcionalidades que incorporará este nuevo sistema operativo para iPhone e iPad. En este caso se trata de una mejora en el ámbito del gaming, y es que iOS 13 añadirá soporte para que podamos conectar nuestros mandos de Xbox One S o PlayStation 4 a nuestro móvil, tablet o incluso Apple TV.A lo largo de este último año Apple ha estado invirtiendo miles de millones de dólares en su nueva plataforma Apple Arcade. La idea de esta nueva plataforma es ofrecer un servicio similar al de Netflix o Spotify solo que enfocado a los videojuegos. Para llevar a cabo este proceso Apple ha invertido millones de dólares en ayudar a los desarrolladores en la creación de nuevos juegos y está colaborando con grandes gigantes de la industria como lo son SEGA, LEGO o Konami. Otra de las apuestas de esta nueva plataforma será la versatilidad, ya que será posible disfrutar de Apple Arcade desde nuestro dispositivo iOS, desde nuestro ordenador o desde nuestro sofá gracias a Apple TV. Los juegos de Apple Arcade no incorporaran anuncios y no requerirán de compras adicionales.

|

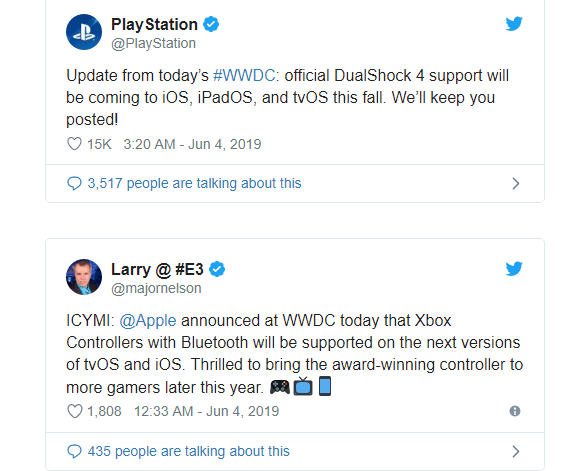

| Figura 1: Tweets de PlayStation y Microsoft confirmando su colaboración con Apple. |

Aunque todavía suene raro, los usuarios de iOS 13 podrán disfrutar de sus juegos favoritos utilizando el mando inalámbrico de su consola. Con este cambio Apple pretende impulsar su nueva plataforma y además de facilitar la vida a muchos usuarios que actualmente utilizan mandos MFI compatibles con iOS (los cuales son caros y no suelen funcionar muy bien). Por el momento no se sabe cómo se llevará a cabo esta integración ni si los mandos serán compatibles con todos los juegos ofertados por la plataforma o estos deberán ser actualizados por sus desarrolladores. Una cosa esta clara y es que cada vez más creadores actualizaran sus juegos para que soporten esta nueva función y mejorar así a experiencia de sus usuarios. Del mismo modo, será posible integrar los mandos con tvOS ya sea para moverse por el interfaz de nuestra Apple TV o por el menú aplicaciones como Netflix o HBO.